Gli attacchi informatici basati su IA stanno rivoluzionando le minacce digitali. Tecniche come deepfake, phishing potenziato e social engineering evolvono rapidamente, richiedendo nuove strategie difensive per proteggere aziende e utenti da rischi sempre più sofisticati.

Il ransomware, quella tecnica che mira a criptare il contenuto dei computer per poter chiedere un riscatto, è la minaccia informatica che crea più danni ormai da molto tempo. Gli ultimi dati indicano però un calo dei pagamenti per questa forma di crimine informatico. La consapevolezza e le misure messe in atto dalle aziende stanno mitigando il fenomeno. Per questo nuove tecniche si stanno affacciando sul mercato. Tra queste, gli attacchi informatici basati su IA stanno emergendo come una minaccia preoccupante

Social engineering e attacchi informatici basati su IA

Il social engineering è una tecnica sofisticata e spesso anche lunga da attuare. Si tratta di acquisire il maggior numero di informazioni del bersaglio prescelto. Lo scopo è capire in che modo far abbassare le difese della vittima per poi attaccarla.

I truffatori sfruttano la fiducia, l’urgenza o la paura per ottenere accesso a sistemi o informazioni riservate, spesso tramite e-mail di phishing, telefonate ingannevoli o messaggi fraudolenti.

Con l’IA si stanno creando i presupposti per rendere sempre più difficile accorgersi di essere manipolati. Gli attacchi informatici basati su IA, infatti, diventano sempre più pervasivi.

Nel nostro Paese è stata messa in atto una tecnica sofisticata che tramite una voce clonata ha fatto credere ad alcune facoltose persone di essere state chiamate dal ministro della difesa. La richiesta era in denaro, ovviamente, e qualcuno, per quando la storia fosse inverosimile, c’è cascato.

Deepfake e phishing: l’evoluzione degli attacchi informatici basati su IA

Il crescente evolversi dell’intelligenza artificiale generativa, oltre a numerosi vantaggi, porta con sé anche il suo rovescio della medaglia. L’uso di IA per scopi criminali sta evolvendo.

Gli hacker stanno sfruttando strumenti avanzati basati sull’IA per ingannare le vittime, automatizzare i processi di attacco e personalizzare le truffe su larga scala. Gli attacchi informatici basati su IA sfruttano tecnologie avanzate per rendere le truffe sempre più convincenti. Eccone alcuni:

- Deepfake: Come per il finto ministro, il deepfake consente di creare falsi audio e video altamente convincenti. Nel febbraio 2024, un dipendente di una multinazionale è stato indotto a versare 25 milioni di dollari ai truffatori, che hanno utilizzato la tecnologia deepfake per fingersi il direttore finanziario della società durante una videochiamata.

- Phishing potenziato dall’IA: Con l’aiuto di strumenti come ChatGPT, Claude, Gemini, Perplexity e molti altri, si possono creare messaggi convincenti che possono imitare le conversazioni di entità ritenute affidabili. Banca, azienda, siti online sono i preferiti. Questo avviene solitamente tramite e-mail, messaggi o siti web falsificati che imitano quelli legittimi, inducendo l’utente a cliccare su link dannosi o a fornire informazioni riservate. Con l’IA gli attaccanti possono sfruttare i deepfake in vari schemi di phishing, come e-mail o messaggi, videochiamate e messaggi vocali.

- Disinformazione as-a-service: Tecnica questa molto sofisticata che non prende di mira singole persone o aziende. Mediante la creazione di numerosi account falsi, attraverso i social media, si è in grado di manipolare l’opinione pubblica, inducendola a credere a notizie false. Contenuti ingannevoli e tecniche mirate ad ingannare gli algoritmi che regolano i social vengono creati con l’obiettivo di distorcere l’opinione pubblica e influenzare comportamenti e decisioni.

- Gemelli digitali malevoli: Gli LLM, possono essere addestrati su post pubblici di una persona per imitarne lo stile di scrittura e la personalità. In questo modo si possono creare delle imitazioni convincenti dando vita a un gemello digitale cattivo che prenderà di mira il bersaglio prescelto, totalmente inconsapevole di interagire con un fake.

Business E-mail Compromise

La compromissione delle a-mail aziendali (BEC), è una tecnica che sfrutta l’imitazione di comunicazioni aziendali allo scopo di ingannare le vittime. Finte richieste da parte di dirigenti, CEO o comunque di funzioni aziendali di alto livello sono alla base delle BEC. Lo scopo è indurre la vittima a compiere azioni dannose. Ad esempio, chiedere agli addetti IT di resettare gli l’account aziendale fingendo di aver perso le credenziali.

Questi attacchi possono avere conseguenze anche finanziarie significative per le aziende, causando perdite di milioni di dollari, come avvenuto per il sopra citato caso della multinazionale americana.

Furto di identità

Il furto di identità può assumere diverse forme. Lo scopo e acquisire informazioni personali delle vittime per scopi illeciti.

I criminali ricorrono a tecniche sempre più sofisticate, anche mediante l’uso di intelligenza artificiale, per arrivare ai loro obiettivi. Impersonare un individuo apre la strada a frodi, accessi non autorizzati e altri crimini.

Ecco alcuni aspetti chiave del furto di identità, basati sui documenti forniti:

- Tecniche di furto di identità: I criminali informatici incrociano dati che le persone diffondono online per ottenere informazioni e comportarsi come loro.

- Frodi d’identità sintetiche: Combinano dati reali con informazioni false, potenziate dall’uso delle tecnologie deepfake.

- Furto d’identità inverso: In cui viene utilizzata l’identità di una persona non per scopi finanziari, ma per ottenere un guadagno personale, come l’accesso non autorizzato a conti o altre attività illecite.

- Conseguenze: Il furto di identità può rendere gli utenti vulnerabili alle frodi e ai furti su larga scala.

Vulnerabilità IOT

Il crescente diffondersi di apparati smart sia per uso personale, nelle nostre case, sia in ambito industriale, ha fatto emergere una categoria di attacchi che sfrutta le vulnerabilità di questi prodotti.

Spesso si trovano on line apparati smart provenienti dalle più disparate aziende con prezzi molto abbordabili. Nel tempo si può scoprire però che non vengono mai rilasciati aggiornamenti. Questo perché lo scopo di queste aziende è solo quello commerciale. L’individuazione di falle non viene mai sanata ponendo l’utilizzatore a potenziali rischi, anche gravi.

Queste vulnerabilità possono portare ad accesso non autorizzato alle reti private o violazioni della privacy. È quindi necessario rivolgersi sempre a fornitori qualificati, non solo per gli apparati inseriti in azienda ma anche in quelli casalinghi.

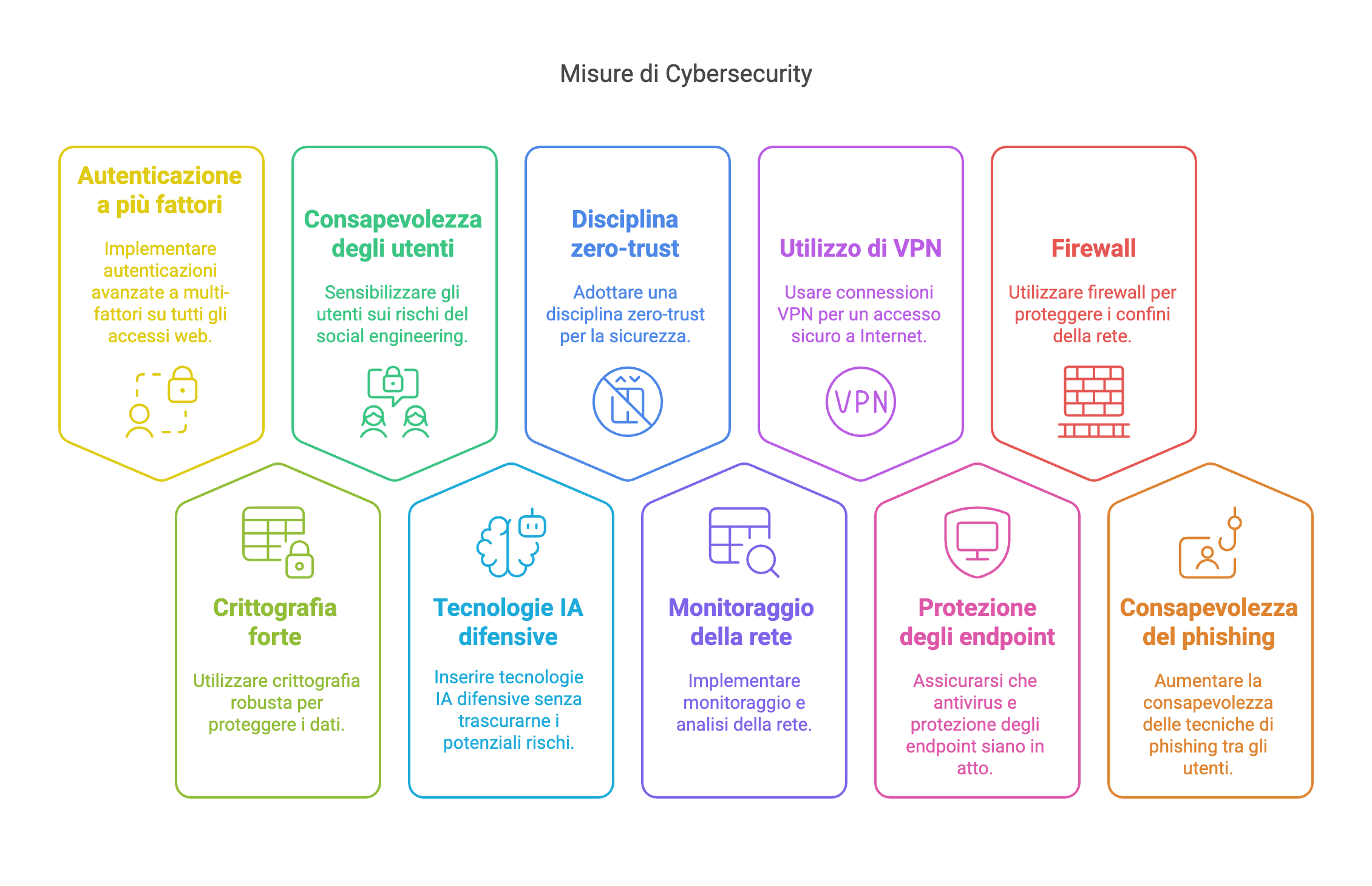

Strategie di difesa contro gli attacchi informatici basati su IA

Per proteggersi dalle numerose tecniche di attacco informatico occorre dotarsi di alcune strategie di difesa. È bene, in ambito aziendale, rivolgersi a professionisti che possano analizzare l’intero perimetro informatico aziendale e mettere in atto le dovute difese.

Un elenco, non certo esaustivo ma basilare comprende:

- Implementare autenticazioni avanzate a multi-fattori su tutti gli accessi web

- Utilizzare crittografia robusta

- Sensibilizzare gli utenti sui rischi del social engineering

- Inserire tecnologie IA difensive senza trascurarne i potenziali rischi

- Adottare una disciplina zero-trust

- Monitoraggio e analisi della rete

- Usare connessioni VPN

- Antivirus e protezione degli endpoint

- Firewall

- Consapevolezza delle tecniche phishing

Adottare queste strategie è fondamentale per proteggersi dagli attacchi informatici basati su IA.

Inoltre, è importante assicurarsi che i sistemi siano aggiornati e che l’infrastruttura di rete sia solida. Per proteggere la tua azienda, inizia partendo da un fornitore di accesso a reti fisse e mobili che possa proteggere le tue comunicazioni, come Vianova.

© 2025 Riproduzione riservata